Windos分析排查

对windows系统中的文件、进程、系统信息、日志记录等进行检测,挖掘windows系统中是否具有异常

计算机安全产品

1 询问是否有安装终端防护软件,优先排查防护日志

2 询问是否IDS,或网络侧监控工具。

文件夹是否隐藏

镜像

在没有拷盘机时情境下,可以通过WinHex的磁盘克隆来保存磁盘镜像。

选择工具——磁盘工具——磁盘克隆。其中,源代表要克隆的磁盘,目标是要保存的位置,同时可以选择复制整个存储价质或者特定扇区的数量,点击确定,即开始克隆。

启用事件查看器,将安全、系统、应用程序日志进行保存。

运行—> eventvwr.msc—>事件查看器—>Windows日志

在Windows系统,Web日志一般存放在安装目录中,在安装目录搜索“log”,即可找到web访问日志。而IIS日志一般存放在C:\Windows\System32\Logfiles

杀软和防护终端日志通常都可以直接导出日志

邮件软件通常有保存或者是另存按钮可以导出邮件缓存。

谷歌浏览器缓存可以在浏览器地址栏中输入chrome://version/,然后显示的个人资料路径就是缓存文件所在位置,复制路径找到缓存文件直接备份保存

文件分析

开机启动文件

1.开始–所有程序–启动或者

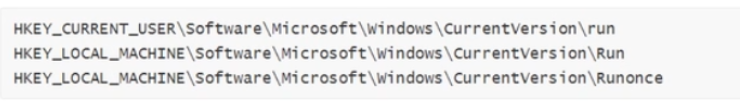

2.三个注册表项 regedit

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnece

Win+r 打开输入regedit打开注册表编辑器

Win+r 打开输入regedit打开注册表编辑器

3.输入msconfig查看启动项

4.计划任务

cmd窗口输入at,检查计算机与网络上的其他计算机之间的会话和计划任务

5.服务自启动

services.msc检查是否有异常服务

temp临时异常文件

temp文件夹位于c:\Documents and settings\Administrator\local settings中,存储着收藏夹、浏览网页的临时文件运行输入%temp%

浏览器信息分析

检查可疑目录及文件

查看用户目录c:\user

运行输入%UserProfile%\Recent 分析最近打开可疑文件

在服务器各个目录下

回收站 浏览器下历史记录

进程分析

进程id ,进程创建时间

查看可疑的进程可疑通过没有签名的、没有描述信息的、进程的属主,进程路径

记得看看 进程加载模块

temp临时异常文件

temp文件夹位于c:\Documents and settings\Administrator\local settings中,存储着收藏夹、浏览网页的临时文件运行输入%temp%

a) C:\Documents and Settings\Administrator\Recent

b) C:\Documents and Settings\Default User\Recent

c) 开始,运行 %UserProfile%\Recent

计划任务

cmd窗口输入at,检查计算机与网络上的其他计算机之间的会话和计划任务

1)开始菜单栏-所有程序-附件-系统工具-任务计划

(2)控制面板-系统和安全-管理工具-计划任务

(3)在运行窗口 输入taskschd.msc

网络

检查端口连接情况是否有远程连接、可疑链接

使用ipconfig /all 可以获取到网络配置信息

netstat -ano 命令查看目前网络连接,定位可疑ESTABLISHED

再根据netstat命令定位出的PID编号,再通过tasklist命令进行进程定位 tasklist |finddstr “PID”

常见的病毒开放端口有:

TCP:135、139、445、1443、1444

UDP:135、137、139、445、1443、1444

使用Openport.exe,可以看到本地开放的端口

系统信息

方法就是询问管理员

账号的发现与删除

cmd窗口输入lusrmgr.msc命令 打开本地组和用户

可能用户隐藏 ¥结尾的

或者是administartor账户克隆

windows日志查看账号登录时间是否存在异常

输入eventvwr.msc,筛选4624登录成功,4625登录失败,4634登录失败,4672使用root用户

这里列举一些有关检测时常见的事件ID

事件ID:517 审核日志已经清除

事件ID:528 登陆成功,可以显示客户端连接ip地址

事件ID:529 登录失败。试图使用未知的用户名或已知用户名但错误密码进行登录

事件ID:683 会话从 winstation 中断连接,可以查看客户端计算机名

事件ID:624 创建了用户帐户

事件ID:626 启用了用户帐户

事件ID:627 用户密码已更改

事件ID:628 设置了用户密码

事件ID:630 用户帐户已删除。

事件ID:632: 成员已添加至全局组。

事件ID:635: 已新建本地组。

事件ID:643: 域策略已修改。

Windows server 2008系列参考event ID:

4624 - 帐户已成功登录

4625 - 帐户登录失败

4648 - 试图使用明确的凭证登录(例如远程桌面)

方法一:

启用事件查看器,查看日志,并进行保存。

运行—> Eventvwr.msc—>事件查看器—>Windows日志

将安全、系统、应用程序日志进行保存。安全日志举例,保存系统、应用程序日志方法同样。鼠标右键“安全”,选择“将所有事件另存为(E)…”;

选择存放安全日志的目录,支持多种格式保存,建议分别按.evtx、.txt文件类型保存。

方法二:

Windows日志一般的保存位置:

C:\Windows\System32\config

C:\Windows\System32\winevt\Logs

由于不同系统日志存放的位置也不同,可以在Windows目录下搜索”*.evt”。

补丁查看与更新

systeminfo

或者主机基本信息,注意收集系统补丁信息

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。可以在下面评论区评论,也可以邮件至 jaytp@qq.com